PROTECCIÓN DE LAS CONEXIONES EN RED

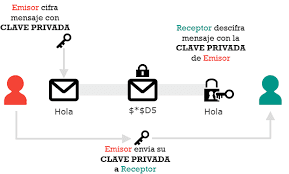

PROTECCIÓN DE LAS CONEXIONES EN RED 1. Cortafuegos Es un dispositivo hardware o software cuya finalidad es controlar la comunicación entre un equipo y la red, por lo que se ha convertido en una de las principales defensas contra ataques informáticos y en una pieza clave para bloqeuar la salida de información del ordenador a Internet. Todos los mensajes que entran o salen por el cortafuegos son examinados para los que no cumplan los criterios de seguridad especificados son bloqueados para evitar los ataques intrusos, accesos no autorizados,...Para ello debemos configurar las reglas que filtran el tráfico por los puertos, aceptando o bloqueando los paquetes inspeccionados. El cortafuegos se instala en el dispositivo que da acceso a internet, algunos sistemas operativos o antivirus suelen incluirlo. 2. Redes privadas virtuales Son conexiones punto a punto a través de una red privada o pública insegura, como internet. Los clientes usan protocolo TSP/IP para realizar unaconex...