DIAGRAMAS DE CASOS DE USO

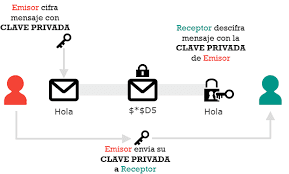

DIAGRAMAS DE CASOS DE USO El documento de especificación puede parecer incomprensible a un cliente que no tenga conocimientos de programación informática. Por eso, se elaboran diagramas que muestran los principales requisitos del programa de una forma más visual. Uno de los más destacados es el diagrama de casos de uso. En él, el sistema se representa como un rectángulo, las acciones que pueden realizarse se incluyen dentro de elipses y se dibujan figuras para simbolizar a cada uno de los tipos de personas que pueden interactuar con el sistema para realizar las correspondientes acciones. Por ejemplo, volviendo al ejemplo anterior de la agenda de contactos, una versión mejorada permitiría incluir al usuario normal, que tendría la capacidad de ver y manipular datos , por otro lado el administrador, podría consultar y añadir datos, además cambiar la contraseña de acceso al sistema. Diagrama de casos de uso Ejercicio 1 . Elaborar un diagrama de casos de uso de una bibliote